Viktor Hubina

Instalace dohledového systému Nagios v heterogenním prostředí

Zadání

Rozjet dohledový systém nad alespoň 10 servery či pracovními stanicemi.

Schváleno: NE (ústně ANO - ?)

Zvolený cíl

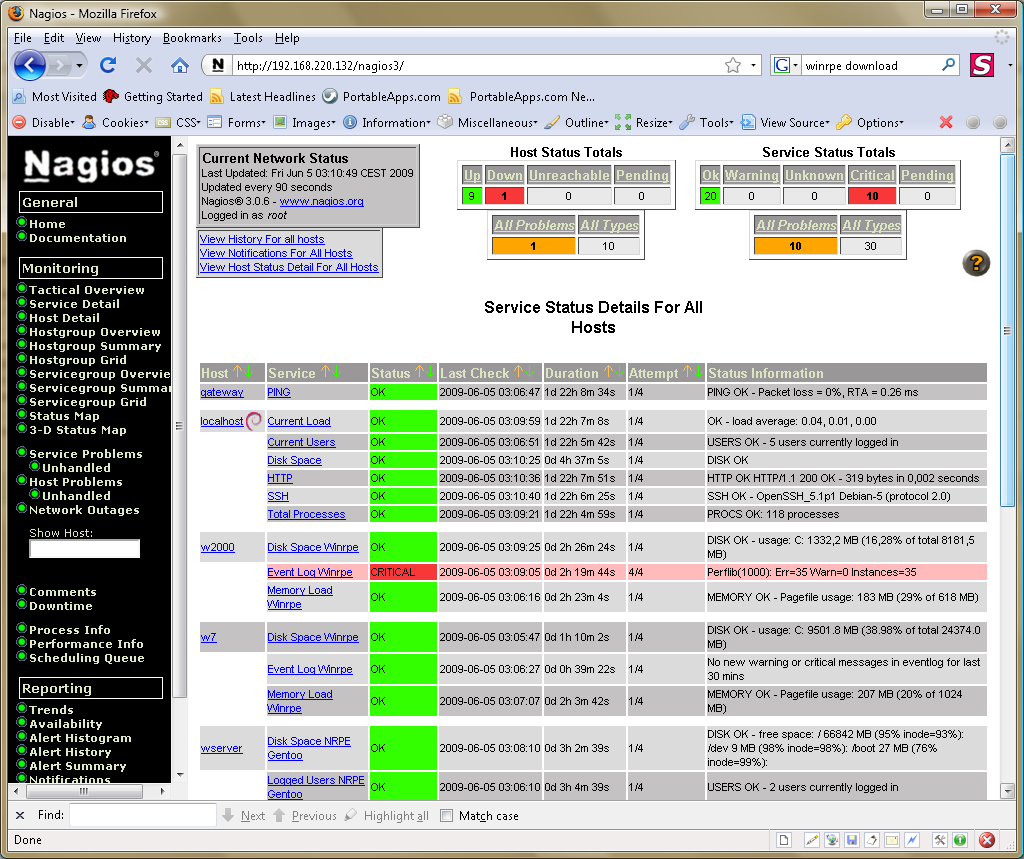

Cílem této semestrální práce je zprovoznění dohledového systému Nagios, který bude monitorovat uživatelské stanice a servery. Vzhledem k tomu, že zprovoznění monitoringu systémů GNU/Linux bylo probíráno na cvičení, bylo přistoupeno k záměru zprovoznit dohled především nad stanicemi se systémem Windows. Práce také zahrnuje praktické zhodnocení jednotlivých systémů NT rodiny, co se monitoringu týče.

Použité technologie

* Nagios / dohledový systém, zprovozněn na systému GNU/Linux Debian 5.0

* Nagios plugins / pluginy pro rozšířené monitorování (pro systémy GNU/Linux), staženo z repozitářů jednotlivých distribucí

* Nagios NRPE / Nagios Remote Plugin Executor - hostitel pro Nagios pluginy na monitorovaných stanicích, staženo z repozitářů jednotlivých distribucí

* Nagios NRPE plugins / pluginy pro rozšířené monitorování (klientské stanice GNU/Linux), staženo z repozitářů jednotlivých distribucí

* nrpe_nt / NRPE pro systémy rodiny Windows, původní verze - nahrazeno aplikací Winrpe

* Winrpe / NRPE pro systémy rodiny Windows NT do prostředí Cygwin, staženo z http://www.itefix.no/i2/winrpe

Monitorované stanice - operační systémy

* GNU/Linux: Debian, Gentoo, Fedora, Ubuntu

* Windows: 2000, XP (3x), XP 64b, 2003, Vista, Vista x64 (2x), 7 64b, 2008 64b

Pomocné aplikace

* VMWare / virtualizační nástroj

* OpenVPN / open-source VPN

* CygWin / implementace UNIX-like prostředí pro Win32

* Apache / webový HTTP server

Realizace

Dohledový systém je provozován na stanici s operačním systémem GNU/Linux Debian. Instalace Nagiosu díky distribučnímu systému Synaptic proběhla bez problémů, stejně jako jeho připojení na webový server Apache. V následujících bodech bude diskutováno zprovoznění stanic s jednotlivými operačními systémy.

1) GNU/Linux Debian - na tomto systému běžel samostatný dohledový systém, tudíž zprovoznění monitoringu bylo zvětšiny zařízeno již při instalaci.

2) GNU/Linux Gentoo - instalace NRPE byla bezproblémová, bylo však třeba vzít v úvahu odlišné umístění konfiguračních souborů. Utilita “check_nrpe” se však chovala lehce odlišně. Metodou pokus/omyl bylo zjištěno, že přijímá argumenty parametrů v lehce odlišném formátu, než bývá zvykem u většiny ostatních systémů. Všechny commandy pro check_nrpe bylo tudíž třeba zduplikovat a patřičně upravit pro účely Gentoo.

3) GNU/Linux Ubuntu - zprovoznění NRPE bylo paradoxně složitější než na systému Debian, ačkoliv jsou tyto dva velmi podobné. Při spuštění daemona tento hlásil chybu, která se po kratším hledání ukázala být způsobena systémem Synaptic. Použití ručně zkompilovaného NRPE tento problém vyřešilo.

4) GNU/Linux Fedora - Instalace, konfigurace, zprovoznění i funkcionalita bez problémů.

5) Windows 2000 - Instalace, konfigurace, zprovoznění i funkcionalita bez problémů.

6) Windows XP - Instalace i konfigurace bez problémů. Bylo však třeba přidat výjimku do Windows Firewallu (NRPE samo dialog o vytvoření výjimky jako služba vyvolat nedokáže). Při instalaci se také ukázalo, že existující instalace CygWin, pod kterým Winrpe běží, způsobuje problémy. Bylo tedy před instalací Winrpe potřeba původní CygWin odebrat.

7) Windows XP 64b - Instalaci bylo třeba spustit v 32b módu (ačkoliv Windows 32b aplikace rozpoznaly). Zprovoznění bylo zkomplikováno přítomností 64b OpenSSL knihovny (ačkoliv by se na SSL mělo Winrpe odkazovat relativně). Odebráním OpenSSL či jeho náhradou za 32b verzi se problém vyřešil.

8) Windows 2003 Server - Pokud byl server v Active Directory, měla služba problém s instalací - během ní si totiž vytváří lokálního uživatele, pod kterým běží, a to aktuálně aplikované doménové politiky nedovolovaly. Experimentální instalace na server bez Active Directory proběhla bez problémů. Vzhledem k tomu, že stanice běžela ve virtuálním stroji, bylo třeba přidat specifický command, který zohledňoval nestandardní port, na kterém (za NAT) NRPE běželo.

9) Windows Vista - Instalace i konfigurace bez problémů. Pro správnou funkcionalitu bylo třeba vytvořit výjimku ve Windows Firewallu a vypnout Windows Defender.

10) Windows Vista 64b - Instalace, konfigurace, zprovoznění i funkcionalita bez problémů - avšak pouze po několik minut. Poté se služba na klientské stanici zhroutila a nebylo možno ji jakkoliv znovu zprovoznit. V seznamu událostí bylo mnoho záznamů o nefunkčním sh.exe - problém se podařilo (opět dočasně) vyřešit pouze reinstalací celého systému. Vista 64b je tedy jediným systémem Windows, na kterém se Nagios monitoring zprovoznit nepodařilo.

11) Windows 7 64b - Instalace, konfigurace bez problémů. Pro správnou funkcionalitu bylo třeba vytvořit výjimku ve Windows Firewallu.

12) Windows 2008 64b - Tento systém v sobě kombinoval problémy Windows 2003 Serveru (Active Directory, vyřešeno její deaktivací ve virtuálním prostředí) a Visty 64b (sh.exe). Monitoring se tedy na těchto systémech zprovoznit nepodařilo.

Závěr, shrnutí

Během této semestrální práce jsem si prohloubil znalosti systému Nagios a stejně tak si vyzkoušel monitoring relativně širokého spektra operačních systémů. Zároveň našlo uplatnění mnoho utilitek pro sledování provozu na síti jak na systémech GNU/Linux tak Windows, které postupně pomáhaly odstraňovat chyby v komunikaci s pluginy. Ukázalo se, že rámcově zprovoznit monitoring na takto diverzifikované síti může být velmi komplikovaný úkol a to i na systémech GNU/Linux, kde je Nagios nativním programem. Drobné nuance v jednotlivých linuxových distribucích jsou pro toto hlavním faktorem. Zároveň však platí, že podaří-li se správci jednou rozhýbat monitoring na jednom typu stanice, další se stejným OS už budou typicky bezproblémové - je pouze třeba hlídat rezidentní programy typu antivir, antispyware, firewall a další.

Prezentace (formát PDF)

~~DISCUSSION~~