Table of Contents

Praktikum – WIFI

Cíl cvičení

- Konfigurace AP v prostředí Linuxu a Cisco.

- Konfigurace různých úrovní zabezpečení v rámci standardů 802.11.

- Monitorování a zaznamenávání komunikace pomocí bezdrátové síťové karty.

- Nakonfigurujte PC1 tak, aby bylo možné se na něj připojit z internetu.

- Na přístupovém bodu CAP (Cisco AP) vytvořte nezabezpečenou WiFi síť.

- Pomocí stanice PC3 se připojte na přístupový bod CAP.

- Na stanici PC1 spusťte zachytávání WiFi provozu a analyzujte záznam komunikace mezi CAP a PC3.

- Zapněte zabezpečení kominkace na přístupovém bodě CAP na WEP.

- Na stanici PC1 spusťte zachytávání WiFi provozu a analyzujte záznam komunikace mezi CAP a PC3.

- Na přístupovém bodě PC2 vytvořte síť zabezpečenou pomocí WPA2-personal.

- Pomocí stanice PC4 se připojte na přístupový bod PC2.

- Na stanici PC1 spusťte zachytávání WiFi provozu a analyzujte záznam komunikace mezi PC2 a PC4.

Přístup k laboratorní úloze

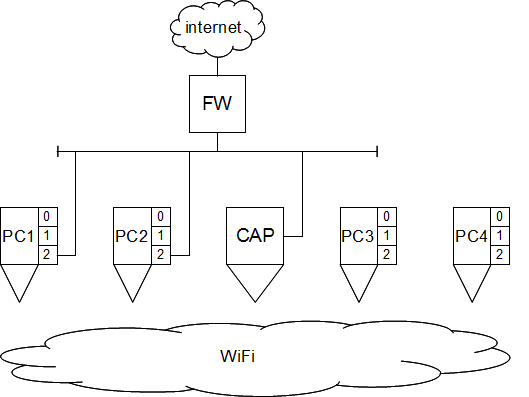

| ID v obrázku | Skutečný název | Přístupový bod | Příkaz k připojení |

|---|---|---|---|

| PC 1 | node-5 | dsnlab1 | minicom S5 |

| PC 2 | node-6 | dsnlab1 | minicom S6 |

| PC 3 | node-7 | dsnlab1 | minicom S7 |

| PC 4 | node-8 | 147.32.81.177 | minicom S8 |

| CAP | AP | dsnlab1 | minicom S11 |

Pomocí ssh se připojte k přístupovému bodu. Na dsnlab1 a 147.32.81.177 se přihlašujte pomocí uživatelského jména dsy a hesla NoD123. Stejné jméno i heslo je nastaveno na všech PC, stejným heslem získáte na daném PC i rootovská práva.

Pokyny

Upozornění!!!!

- Pracoviště je umístěno za směrovačem s implementovaným překladem adres (NAT) a paketovým filtrem. Překlad adres překládá adresy ze sítě

147.32.83.0/24na adresy sítě172.31.81.0/24v obou směrech. Paketový filtr propouští vše ze sítě172.31.81.0/24(směrem do internetu). Překládané adresy jsou uvedeny v tabulce:

| Vnější adresa | Vnitřní adresa |

|---|---|

| 147.32.81.144 | 172.31.81.80 |

| 147.32.81.145 | 172.31.81.81 |

- Směrem ze sítě

147.32.81.0/24(směrem z internetu) propouští pouze icmp echo, tcp 22 a tcp 80 (ping, ssh, www). - Vnitřní adresa tohoto směrovače (tedy default gateway) je

172.31.81.254. - Před započetím samotné práce restartujte všechna použitá zařízení (bez uložení konfigurace) - příkazy

rebootareload.

Cisco AP

Po zapnutí AP (Cisco 1320) odešlete z ovládacího terminálu znak CR (Enter), přepínač se na konzoli (terminálu nebo jeho emulátoru) ohlásí a (po zadání jména a hesla) přechází do příkazového módu s promptem

ap>

Pro vstup do privilegovaného režimu je třeba zadat příkaz enable a heslo (Cisco). Výsledkem je prompt:

ap#

Příkazový jazyk má kontextovou nápovědu, po stisknutí klávesy ? nebo příkazu help dostaneme nabídku možných pokračování příkazu (při uvedení ? nebo help na začátku řádky získáme seznam příkazů). Klávesou Tab si lze vyžádat doplnění jednoznačně určeného pokračování příkazu.

Při konfiguraci AP máme na výběr mezi řádkovými příkazy a WWW rozhraním.

Pro zpřístupnění AP prostřednictvím WWW rozhraní je třeba nastavit FastEthernet rozhraní a parametry TCP/IP stacku.

Do konfiguračního režimu přejděte zadáním:

ap# configure terminal

IP adresa se může nastavit pro virtuální rozhraní:

ap(config)#interface bvi 1

IP adresu nastavíte příkazem:

ap(config-if)#ip address 172.31.81.80 255.255.255.0

Adresu brány pak (v módu konfigurace):

ap(config)#ip default-gateway 172.31.81.254

FastEthernetové rozhraní je defaultně zapnuto, případné zapnutí provedete příkazy:

ap(config)#interface FastEthernet 0 ap(config-if)#no shutdown

Nastavení globálního ssid a otevřené autentizace:

ap(config)#dot11 ssid tsunami ap(config-ssid)#authentication open ap(config-ssid)#exit

Radiové rozhraní je defaultně zapnuto, případné zapnutí provedete příkazy:

ap(config)#interface dot11Radio 0 ap(config-if)#no shutdown

Přiřazení rozhraní k globálnímu ssid:

ap(config-if)#ssid tsunami

Pro radiové rozhraní je potřeba nastavit jeho roli:

ap(config-if)#station-role root

Dále je možné nastavit povolené rychlosti a výkony. Tyto hodnoty můžete ponechat v defaultním nastavení.

Důležité nastavení je číslo použitého kanálu (zadává se číslem kanálu, nebo hodnotou frekvence - viz rozvržení kanálů):

ap(config-if)#channel 3

Případně je možné nechat AP zvolit vhodný kanál automaticky:

ap(config-if)#channel least-congested

Nyní si pusťte kismet na PC1, a odchytejte si bezdrátovou komunikaci z PC3.

Nastavení WEP klíče:

ap(config-if)#encryption key 1 size 128bit 0 12345678901234567890123456

Zapnutí WEP:

ap(config-if)#encryption mode wep mandatory

Nastavení způsobu autentizace na shared (AP pošle nešifrovanou výzvu, klient odpoví zašifrovanou výzvou, AP zkontroluje, že klient zašifroval správně, tudíž že má správný klíč. Bezdrátový útočník odchytí jak nešifrovanou tak zašifrovanou výzvu a získá klíč, proto je tato metoda považována za méně bezpečnou nez authentication open):

ap(config)#dot11 ssid tsunami ap(config-ssid)#authentication shared

Konfigurace počítače

/*

Pozn.:

V případě použití záložního node-7 se používá utilita iwconfig. Dále je potřeba dát si pozor na výběr kanálu - použitá síťovka dodržuje normy z USA - je nutno použít kanály 1-11 (viz rozvržení kanálů). Příkazy pak vypadají zhruba následovně:

*/

Při základní konfiguraci stanic (PC1, PC2, PC3, PC4), se řiďte materiály pro cvičení X36PKO Praktikum - směrování Linux/Cisco. Nezapomeňte na nastavení směrovacích tabulek, povolení předávání paketů a nastavení překladu adres, tam kde to bude potřeba.

Konfigurace WEP

Následujících pár příkazů demostruje jak nastavit klienta sítě WEP z příkazové řádky.

iwlist eth1 scanning iwconfig eth1 mode Managed iwconfig eth1 channel 5 iwconfig eth1 essid tsunami iwconfig eth1 key 12345678901234567890123456

Konfigurace linux AP

Pro zprovoznění stanice s linuxem jako AP je potřeba obslužný daemon. Mezi nejpoužívanější patří hostapd (http://wireless.kernel.org/en/users/Documentation/hostapd). V rámci konfigurace musíte specifikovat několik základních věcí.

- Ovladač síťové karty.

- Konfiguraci fyzické vrstvy (kanál, MAC ACL, …).

- Konfiguraci zabezpečení.

Základní konfigurace

Prvím krokem bývá test pomocí základního nastavení. Následující konfigurační soubor uložte do souboru hostapd-minimal.conf.

interface=wlan0 driver=nl80211 ssid=test channel=1

Následně jej zkuste spustit pomocí příkazu:

$ sudo hostapd ./hostapd-minimal.conf

Pokud příkaz projde a spustí se daemon, máte funkční základní konfiguraci pro nešifrovanou sít na kanálu č. 1.

Pokročilá konfigurace

Následující ukázka konfiguračního souboru nastaví síť na kanále č.6 standardu IEEE 802.11b se zabezpečením WPA2:

interface=wlan0 driver=nl80211 logger_syslog=-1 logger_syslog_level=2 logger_stdout=-1 logger_stdout_level=2 debug=4 channel=6 hw_mode=g macaddr_acl=0 auth_algs=3 eapol_key_index_workaround=0 eap_server=0 wpa=3 ssid=LOS.test wpa_passphrase=1234567890 wpa_key_mgmt=WPA-PSK wpa_pairwise=TKIP rsn_pairwise=CCMP eapol_version=1

Zachytávání bezdrátové komunikace

Pro zachytávání bezdrátové komunikace použijeme program kismet. Program musí být spuštěn s právy superuživatele:

sudo kismet

Program automaticky vyhledá dostupné bezdrátové sítě a vypíše je. Pro možnost práce s jednotlivými sítěmi je potřeba zapnout jiné řazení než autofit (s-s).

Nápovědu k programu získáte po stisku klávesy h. Kismet ukládá komunikaci do souboru *.dump do adresáře /var/log/kismet. Tyto soubory je možné analyzovat pomocí programů tcpdump a ethereal. Stahnout si je můžete například pomocí programu winscp.

“Pěkné” pakety je možno zajistit například po přihlášení z PC3/PC4 telnetem na towel.blinkenlights.nl port 23 (telnet 94.142.241.111 23), pozor na ukončovací escape sekvenci pro příkaz telnet Ctrl+] (a poté q pro ukončení telnetu). Zachycene pakety vašich kolegů si můžete případně prohlédnout zde.

Ověření činnosti

Správné nastavení prvků sítě si ověříte příkazem ping. Možnosti správy a získávání informací o provozu AP prostřednictvím rozhraní WWW si ověříme přihlášením se (prohlížečem WWW) na IP adresu AP.

Návrat do původního stavu

Po zkontrolování práce cvičícím dostaňte zařízení do původního stavu, switch příkazem reload, linuxy reboot.